Si alguna vez has necesitado hacer auditorías de seguridad en redes sociales, deberías hacerlas en todos los niveles. Recuerda que en muchas ocasiones, aunque la propia red sea segura, el eslabón más débil siempre es la persona que hay tras una cuenta. Por eso, las técnicas de phishing son bastante eficaces para intentar obtener credenciales (nombre de usuario y contraseña) de una víctima y así tener acceso a su cuenta.

Evidentemente, esto se puede usar para fines poco lícitos, como robar cuentas de redes sociales a otros usuarios. Eso supone un delito, por lo que no deberías ni intentarlo. De lo contrario, lo estás haciendo bajo tu propia ética y responsabilidad. Desde esta web no nos hacemos cargo de las consecuencias. Solo explicamos el tutorial con fines educativos y para hacer un buen uso de esta herramienta

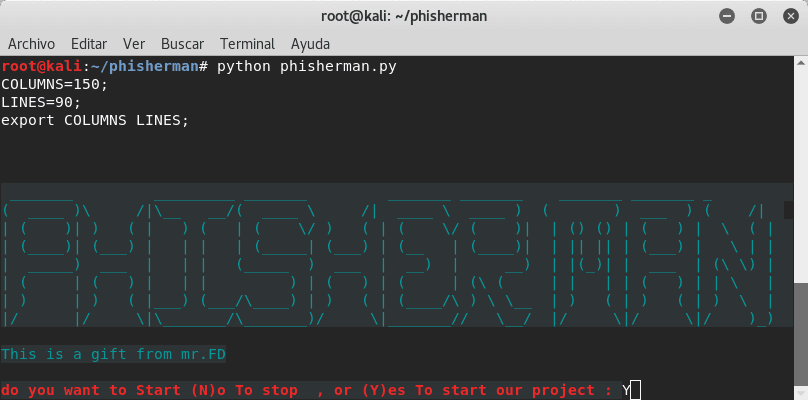

PhisherMan + ngrok

PhisherMan es una herramienta escrita en Python y de código abierto bastante poderosa para realizar phishing y obtener las credenciales de redes sociales de terceros. Esta herramienta se apoya sobre ngrok y se ha diseñado específicamente para funcionar en la famosa distribución Kali Linux, que es la más empleada y conocida para el mundo del hacking y auditorías de seguridad. No obstante, podría funcionar también en otras distros.

Lo que debes hacer es disponer de Kali Linux en modo Live, instalado en tu equipo o en una máquina virtual. Una vez lo tienes, luego debes satisfacer las dependencias, como tener instalado en el sistema el intérprete de Python 2.x o superior. Luego, puedes descargar ya la herramienta e instalarla para comenzar a usarla con los siguientes comandos para bajarla desde GitHub:

git clone https://github.com/FDX100/Phisher-man.git

cd Phisher-man

python phiserman.py

Uso

Ahora ya la tienes lista para comenzar. Tan solo pulsa pulsa Y para iniciar y 1 para ejecutarla. Y verás que aparece una lista de sitios webs conocidos, como Facebook, Netflix, Snapchat, Twitter, WordPress, Yahoo, Google, etc. Debes elegir el que quieras en tu caso, por ejemplo, Facebook (corresponde al 1 en la lista, así que pulsa 1 para seleccionar).

Ahora se abre otra pantalla, una de ellas es ngrok para mostrar el servidor local activo, la otra es de Python para mostrar las credenciales (usuario y contraseña) robadas cuando llegue el momento. Así de sencillo es. Si prefieres, puedes hacer una prueba con tu propia cuenta e introducir tu nombre y contraseña para comprobar que funciona.

¡Imagina qué ocurriría si esa web de phishing le llega a otra persona y pica introduciendo sus credenciales!