Las contraseñas WEP son vulnerables, tampoco son demasiado seguras las WPA. Supuestamente, las WPA2 ofrecen una protección bastante segura, pero ni el mejor sistema de seguridad puede hacer nada frente a la ingeniería social y a ataques como los de phishing donde es la propia víctima la que te termina entregando la contraseña en bandeja.

Herramientas como Wifiphisher son precisamente para ello. Para poder obtener contraseñas de redes WiFi protegidas mediante protocolos WPA/WPA2 que, en principio, serían robustas. Pero permite automatizar ataques phishing personalizados para que te entreguen las credenciales y puedas tener acceso a la red sin problemas.

Desde este blog no incitamos a realizar prácticas delictivas con este tipo de software. Simplemente es una guía con fines de aprendizaje o para hacer tus propias auditorías WiFi. Cualquier acto delictivo lo harás bajo tu propia responsabilidad y no nos hacemos cargo de ello…

WEB vs WPA

Antes de nada deberías conocer estos métodos de producción para redes inalámbricas. WEP (Wired Equivalent Privacy) es uno de los menos seguros en la actualidad, y que se considera vulnerable ahora y deberías cambiar a WPA/WPA2. WEP suele estar presente en algunos routers antiguos, así que si ese es tu caso, deberías revisarlo.

Desde hace años, los ciberatacantes lograron romper su cifrado fácilmente con herramientas gratuitas. Por eso, en 2005, el FBI hizo una demostración pública de su fragilidad para concienciar a la gente. Wi-Fi Alliance haría cambios en 2004 y se movería hacia los nuevos WPA/WPA2. Más actualmente se trabaja en WPA3, un novedoso sistema mucho más robusto que el actual WPA2.

Entre las mejoras de WPA3 tiene protección contra ataques de fuerza bruta/diccionario, incluso para usuarios con contraseñas débiles. También aumenta la privacidad de la red pública cifrando los datos de forma individualizada, más seguridad para dispositivos de IoT, y cifrado más fuerte de 192 bits.

Wifiphisher

Wifiphisher es un software capaz de realizar un ataque por ingeniería social, tipo phishing, en el que será la víctima la que entregue la contraseña de la WiFi sin necesitar ataques de fuerza bruta u otras artimañas. Y lo puede conseguir de una forma sencilla incluso en claves WPA/WPA2 que se suponen que son seguras.

En este caso, usará un AP idéntico al original, pero es falso. Entonces realiza un ataque para desconectar al usuario de su Wi-Fi de su AP verdadero. Cuando vuelve a autentificarse con su AP falso con el mismo SSID y su contraseña, se capturará y podrá ser tuya. Además, luego dejará que siga usando el AP falso con normalidad para que no sospeche.

Procedimiento para conseguir la contraseña

Para poder usar Wifiphisher, deberías tener unos requisitos previos para comenzar, y seguir unos sencillos pasos…

Requisitos

Para comenzar, deberías contar con:

- Distribución Kali Linux. No la tienes que instalar en tu equipo, puedes usarla en modo Live.

- 2 adaptadores WiFi (recomendado). Uno se debe usar como punto de acceso (PA) y el otro como adaptador WiFi que soporte el modo monitor. Si solo usas una, entonces tendrás que usar la opción -nojamming para destactivar la desautenticación.

- Proximidad con la red WiFi que quieres auditar.

Pasos

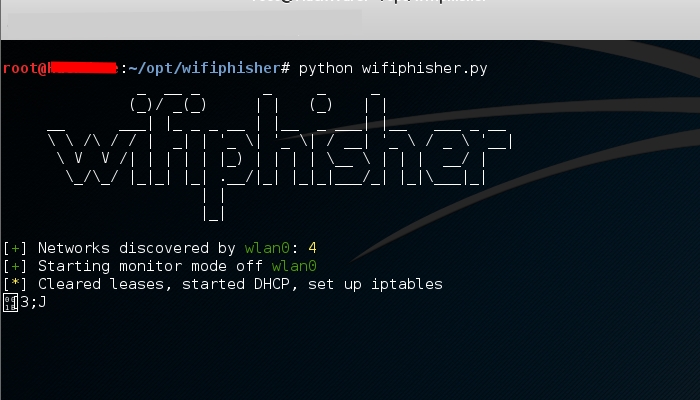

Para comenzar y obtener la contraseña WPA/WPA2 de una red WiFi protegida, tan solo sigue estos pasos:

- Descargar e instala Wifiphisher gratuitamente desde GitHub. Puedes usar los siguientes comandos desde el terminal de tu Kali Linux:

- git clone https://github.com/wifiphisher/wifiphisher.git

- cd wifiphisher

- sudo python setup.py install

- Si aparece un mensaje sobre el paquete hostapd, tan solo acepta pulsando Y.

- Ahora comprueba que se ha instalado correctamente, para ello, ejecuta Wifiphisher para que muestre la ayuda:

- wifiphisher -h

- Para generar una red WiFi abierta con el mismo ESSID, ejecuta el siguiente comando (para una sola tarjeta de red):

- wifiphisher -nojamming

- Verás las redes disponibles a tu alcance. Ahora elige la red objetivo de la que quieres obtener la contraseña usando las flechas arriba y abajo del teclado. Cuando estés encima, pulsa INTRO.

- En la siguiente pantalla elige la 2, para seleccionar Firmware Upgrade Page.

- Ahora deja que la herramienta haga su magia y capture la contraseña.

Por cierto, las plantillas disponibles son limitadas, se encuentran en la ruta donde hayas instalado Wifiphisher en el subdirectorio ../wifiphisher/data/phishing-pages/. Allí podrás modificar las existentes si tienes conocimientos de programación o descargar las páginas que quieras, editar el HTML para adaptarlo a esta app e introducirlas en esa ruta para que las pueda usar…