Wireshark (antes Ethereal) es uno de los sniffer más famosos y utilizados. Una poderosa herramienta para el análisis de protocolo de red que permite capturar paquetes en tiempo real para su análisis, así como conocer otros detalles e información en un formato legible para los usuarios. Todo ese tráfico capturado es captado a través de un adaptador de red, o tarjeta de red, que operará en un modo especial durante el proceso.

Con esta herramienta se puede realizar espionaje en comunicaciones, capturar alguna información confidencial, archivos interesantes, captar contraseñas, filtrar, y más detalles relevantes si el tráfico no está cifrado. Seguro que ya conoces algo sobre los ataques Man In The Middle, y con Wireshark podrás hacer esto con fines educativos o para auditorías de seguridad.

Remarco lo de auditorías de seguridad y fines educativos, puesto que desde este blog no fomentamos el uso de este tipo de herramientas para actividades delictivas. Tampoco nos hacemos cargo de las consecuencias de su utilización. Por tanto, eso queda bajo tu propia responsabilidad.

Wireshark es además un sniffer de código abierto y gratis. Además, es multiplataforma, disponible para Windows, para macOS y para GNU/Linux. De hecho, en muchas distros para pentesting, como Kali Linux, ya viene preinstalado junto con el resto de herramientas de hacking.

Cómo comenzar con Wireshark

Una vez has descargado Wireshark y lo has instalado, podrás ejecutar el programa por primera vez. A partir de ahí, los pasos genéricos para comenzar a capturar y husmear en el tráfico de red sería:

- Lo primero que verás es su pantalla de bienvenida. En ella te permite mostrar las interfaces de red o adaptadores que tienes en tu equipo. Selecciona uno, por el que quieras que capture el tráfico. Debe ser una tarjeta que esté conectada a la red, evidentemente. Como puedes ver, al lado de cada adaptador verás una pequeña gráfica. Las activas presentarán picos de actividad, mientras que las desactivadas o no conectadas tendrán una línea plana. Por cierto, podrías seleccionar varias si lo prefieres. Para ello:

- Windows: la selección múltiple es pulsando Ctrl y seleccionando las interfaces a usar.

- macOS: para la selección múltiple usa la tecla CMD y ve haciendo clic con el ratón a las interfaces que quieras.

- Linux: prueba a usar Ctrl y selecciona con el clic del ratón como en Windows.

- Una vez has seleccionado la interfaz de captura, lo siguiente para comenzar a recibir el tráfico es pulsar en Capture > Start. O también puedes pulsar directamente en el icono azul que es como una aleta de tiburón. Recuerda que puedes detener en cualquier momento el proceso de captura con Capture > Stop o con el icono rojo del cuadrado junto al de la aleta.

- Ahora será cuestión de que observes la captura hasta encontrar lo que quiera que estés buscando.

Opciones de Wireshark

En el apartado anterior has visto cómo ponerlo en marcha. Pero puedes hacer mucho más, como usar filtros para que muestre solo ciertos protocolos, etc. Además, deberías conocer también la interpretación de los colores que se muestran en el monitor.

Primero comenzamos por los filtros que puedes introducir en la barra superior de Wireshark. Estos filtros harán que solo se muestren ciertas cosas del tráfico capturado. De esa forma podrás abstraerte de todo lo demás y centrarte en algo muy concreto:

- Protocolo: para filtrar por protocolos, tan solo introduce el nombre del protocolo que quieres filtrar en la barra. Por ejemplo, para que muestre solo tráfico HTTP puedes poner directamente «http» sin comillas. Puedes usar lo que se te antoje. Además, puedes también usar operadores lógicos para combinar. Por ejemplo, puedes usar el operador AND (||) para que se muestre información de dos protocolos a la vez. Por ejemplo, puedes usar «smtp || icmp» sin comillas.

- IP: también puedes filtrar por una IP concreta, tanto de origen (ip.src) como de destino (ip.dst). Por ejemplo: «ip.src=192.168.44.1» sin comillas para mostrar solo el tráfico de esa IP de origen. También puedes usar operadores aquí, por ejemplo, puedes hacer lo contrario a lo anterior, excluir esa IP para que se muestren el resto menos esa: «ip.src!=192.168.44.1».

- Puerto: puedes usar tanto TCP como UDP. Por ejemplo, «tcp.port==80». Incluso también de origen o de destino con tcp.srcport y tcp.dstport

- Otros: existen otros muchos filtros y operadores.

Por otro lado están los colores. Como podrás comprobar, Wireshark captura el tráfico y lo va mostrando con una serie de colores. Tienes que saber interpretarlos:

- Verde: tráfico HTTP

- Morada claro: tráfico TCP

- Azul claro: tráfico UDP y DNS

- Negro: segmentos TCP problemáticos

- Más: para ver más información al respecto, pulsa en el menú View > Coloring Rules.

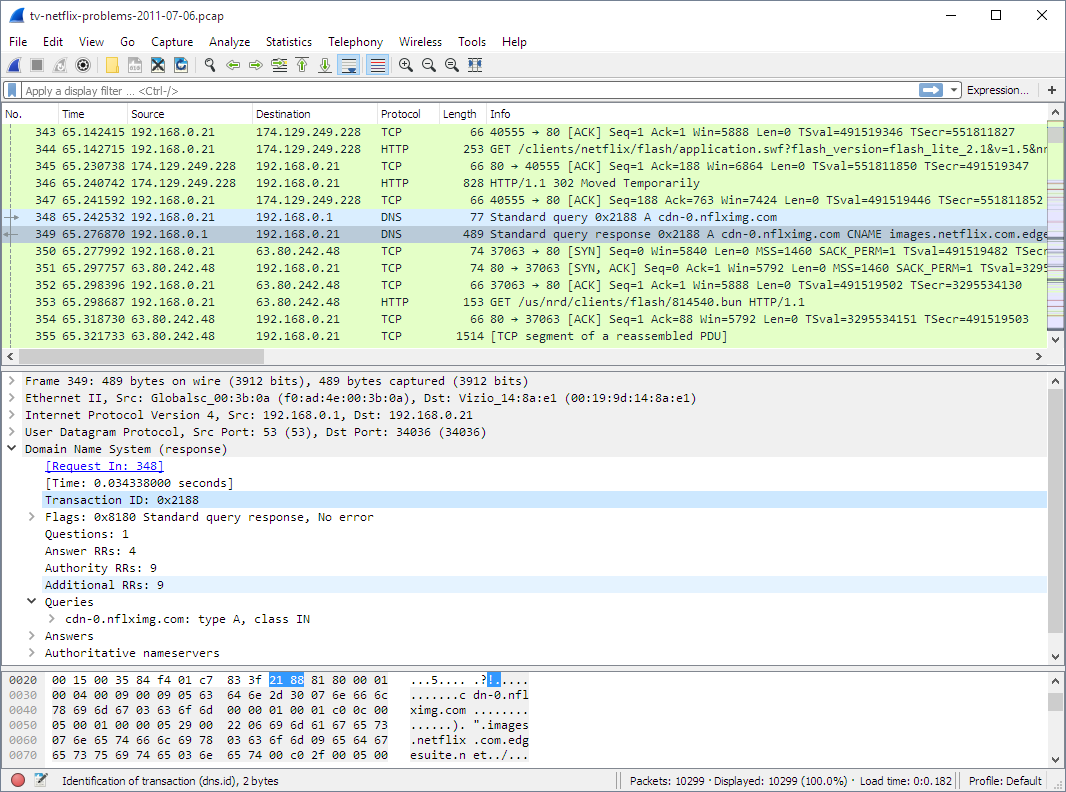

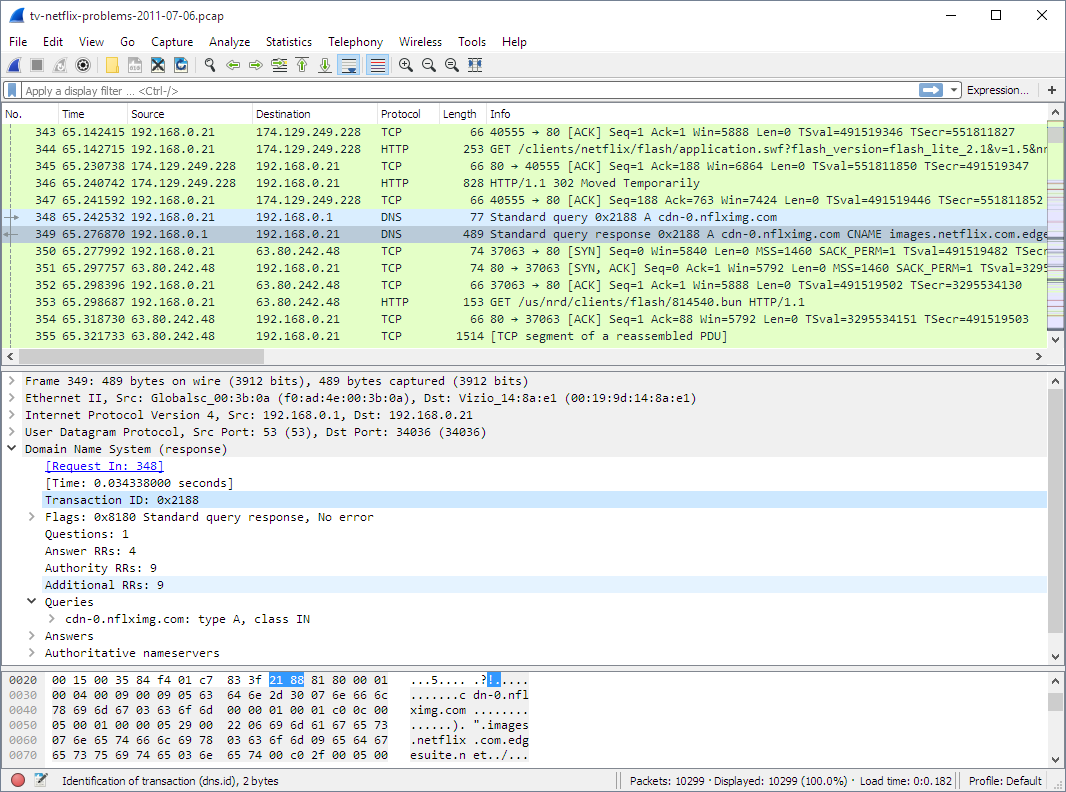

En la pantalla de captura de Wireshark, también podrás ver una serie de columnas:

- No.: es el número de orden en la que el paquete fue capturado.

- Time: muestra el tiempo en el que se capturó el paquete desde el comienzo del análisis.

- Source: es la dirección de la máquina que envía el paquete.

- Destination: es la dirección de la máquina a la que va dirigido el paquete.

- Protocol: es el tipo de protocolo del paquete: TCP, DNS, DHCPv6, ARP, etc.

- Length: es la longitud de los paquetes en bytes.

- Info: muestra información del contenido del paquete.

En cualquier momento puedes pulsar sobre cualquiera de las líneas para usar las funciones de Wireshark. Por ejemplo, puedes pulsar sobre una de ellas con el botón derecho del ratón y se desplegará el menú donde seleccionar la opción deseada. Por ejemplo, puedes hacer clic derecho en una de las líneas, luego Follow > TCP Stream, con lo que capturarás un flujo completo de paquetes, desde el SYN hasta FIN-ACK.

Otro de los menús importantes es Analyze y Statistics donde poder analizar y obtener estadísticas específicas. Allí encontrarás muchas más opciones. Por ejemplo Statistics > Protocol Hierarchy para ver la jerarquía de un protocolo, o ver la IP de las máquinas que actúan como pares en Statistics > Endpoints > IPv4.

Por supuesto, también puedes usar los comandos en modo texto, si no quieres usar la interfaz gráfica de Wireshark. Aunque por lo general, muchos usuarios prefieren el modo gráfico.

Ejemplo práctico

En este vídeo puedes ver un vídeo introductorio muy interesante de INCIBE donde ponen en practica algunas de esas coas: