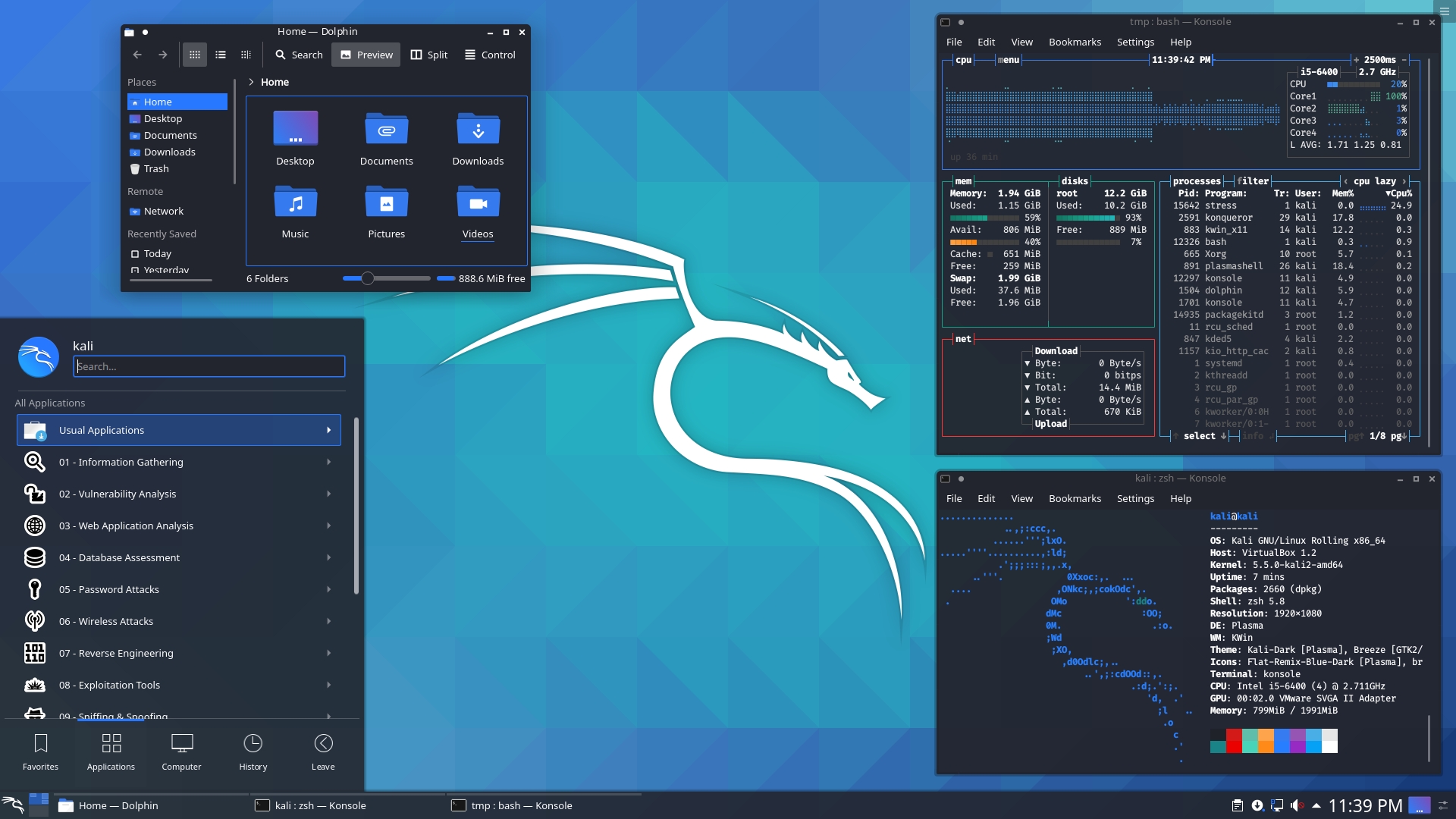

Kali Linux es una de las distribuciones más populares para pentesting, junto con Parrot Security OS, Santoku, Wifislax, Black Arch, etc. Lo bueno de esta distro es que cuenta con un enorme repertorio de herramientas de hacking, pudiendo servir para todo tipo de auditorías de seguridad, desde WiFi y redes, hasta detección y explotación de vulnerabilidades, pasando por herramientas de forense de datos.

Sin embargo, entre tantas herramientas, es probable que los usuarios nuevos se pierdan y no sepan muy bien cuáles usar. Por ese motivo, deberías conocer cuáles son las mejores herramientas de hacking que tienes a tu alcance en Kali Linux…

Mejores herramientas de Kali Linux que no pueden faltar para todo buen pentester

Algunas de las mejores herramientas de Kali Linux que puede usar para realizar las diferentes operaciones cotidianas en la vida de todo analista de seguridad durante las auditorías, son:

nmap

Es una herramienta abierta y que actúa como un potente escáner de red. Con él podrás realizar diferentes escaneos para detectar los hosts disponibles en una red, sus servicios activos, versiones de software de dichos servicios, sistema operativo empleado, puertos abiertos, etc.

Gracias a ello, podrás obtener valiosa información durante el proceso de information gathering para poder conocer mejor al objetivo y saber qué vectores de ataque puedes emplear.

Además, esta herramienta de línea de comandos acepta multitud de scrpits adicionales con los que extender aún más sus capacidades. Y, si no te llevas bien con los comandos, también puedes usar herramientas gráficas con GUI como Zenmap.

Burp Suite

Esta suite es una de las más potentes para analizar la seguridad de las aplicaciones web. Se puede usar para determinar si una plataforma web tiene vulnerabilidades como XSS, inyección SQL, u otro tipo de fallas de seguridad que podrían usarse para realizar acciones que no deberían estar prermitidas sin los privilegios o acceso oportuno.

Existe una versión mantenida por la comunidad que es gratuita, y es más que suficiente para la mayoría de usuarios. No obstante, si necesitas algo más, tienes también una versión más profesional y poderosa que es de pago.

Nessus

Un software similar al anterior que está entre los paquetes de Kali Linux, es decir, también es una poderosa herramienta de escaneo de vulnerabilidades, pero en este caso destinada a los sistemas operativos y software, pudiendo descubrir cuales son las flaquezas que podrían explotarse durante un ataque.

Por tanto, si quieres comprobar la seguridad de un sistema, nada mejor que Nessus. Además, permite configurar diversos tipos de escaneo, además de aportar detalles de las vulnerabilidades detectadas que es muy valiosa, tanto para explotarlas como para corregirlas.

Wireshark

Aunque hay varios, Wireshark es un analizador de paquetes de red muy potente. Una de las mejores herramientas para analizar todo el tráfico de red en busca de información o para realizar MiTM.

Este esnifador permite filtrar por protocolos, interfaces de red, IPs, protocolos, tipos de datos, etc. Además, podrás generar .pcap que podrás leer con el propio programa para su análisis detenido.

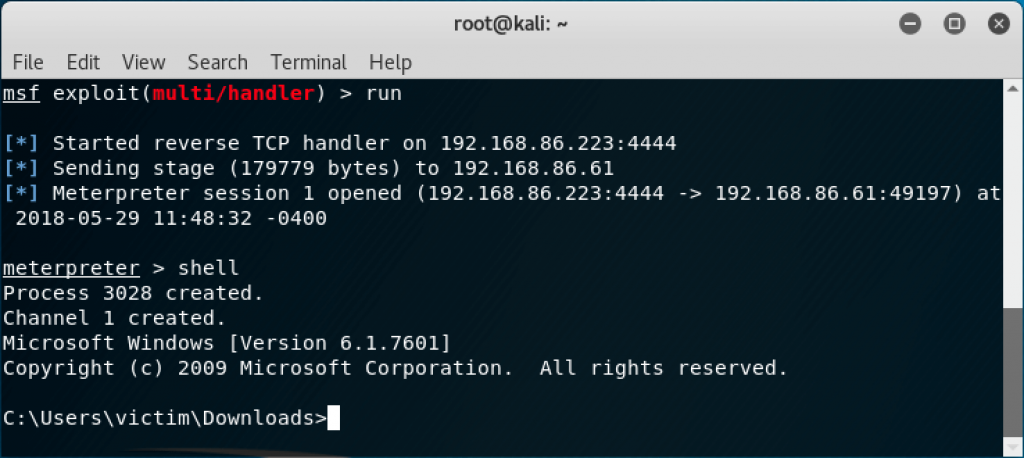

Metasploit

Este framework es una de las herramientas más complejas y efectivas que puedes encontrar preinstalada en Kali Linux. Es una de las más usadas de todo el mundo, y contiene una inmensa base de datos con exploits que se van actualizando periódicamente para disponer de ellos ya listos para armarlos y lanzarlos contra los sistemas y servicios, pudiendo explotar las vulnerabilidades para obtener acceso, escalada de privilegios, etc.

aircrack-ng

Junto con Wirechark, los que quieran realizar auditorías de redes, también deben contar con herramientas como aircrack-ng. En este caso, es un sniffer de paquetes especialmente diseñado para redes inalámbricas y cracker de redes con seguridad WEP, WPA y WPA2.

Es decir, se pueden captuar paquetes y leer los hashes para intentar obtener contraseñas de redes WiFi. Algo que puede ayudar a una auditoría de seguridad de empresas, aunque también se mal usa para robarle el WiFi al vecino…

nc

El comando nc o netcat es otra de las navajas suizas de redes. Con ella podrás trabajar con puertos y servicios, realizando acciones de escaneo, escucha de puertos, redirecciones, etc. Incluso se puede emplear para depuración de red o pruebas de servicios. Además, es interesante para hacer otras operaciones relacionadas con sockets de red (TCP, UDP,…), etc.

Hashcat

La clásica herramienta de cracking de contraseñas para descifrar contraseñas John the Ripper poco a poco se ha ido usando menos para dar paso a otras herramientas más modernas, aunque aún hay quien sigue usando esta clásica.

Una de esas herramientas modernas es Hashcat, que sirve para poder realizar operaciones para poder descifrar contraseñas. Lo positivo de esta herramienta es que incluso te permitirá usar la potencia de cálculo de la GPU para acelerar el proceso…

xHydra

Además de Medusa, también tienes a tu alcance xHydra, una GUI muy intuitiva y práctica para realizar ataques para intentar sacar credenciales de sesiones de servicios. Es decir, es un cracker de inicios de sesión para servicios remotos que puede probar con diccionarios de contraseñas posibles, por fuerza bruta probando combinaciones, etc.

Permite también elegir los intentos, IP del objetivo, puerto, protocolo, tipo de seguridad, etc. De esa forma, podrás automatizar los ataques y dejar que trabaje hasta encontrar la combinación que da acceso al servicio…

sqlmap

Es una herramienta de línea de comandos especial para SQLi, es decir, ataques de inyección SQL para determinar si la web es vulnerabile a este tipo de combinaciones que te pueden dar acceso o explotar ciertas vulnerabilidades.

Autopsy

Es otro de los nombres que te deberían interesar, ya que es una herramienta forense muy interesante. Con ella puedes obtener información forense de los datos de tu objetivo. Sirve para investigar en archivos, logs, etc. Incluso puede servir para recuperar archivos que fueron borrados de la memoria.

SET

SET son las siglas de Social Engineering Toolkit, es decir, un conjunto de herramientas que pueden usarse para ingeniería social. Una forma de obtener lo que quieres cuando el sistema es seguro, atacando así al eslabón más débil: el usuario.

Es muy empleada para obtener acceso a servicios de correo, redes sociales, ataques por phising, etc. Incluso puede manipular el firmware de placas como Arduino para introducir en ella troyanos…